与S先生共度美好一天 - 反取证技巧:变得难以被追踪的简单方法(3)

- 有多少追踪方法,就有多少反追踪方法

如果您还没有读过本系列前面的内容,在这里看到:

孙子曰:微乎微乎,至于无形;神乎神乎,至于无声,故能为敌之司命。“Subtle and insubstantial, the expert leaves no trace; divinely mysterious, he is inaudible. Thus he is the master of his enemy’s fate.”

S先生乘坐1986年的老吉普车CJ-7来到公共图书馆。

作为一个务实低调的人,他更喜欢可靠的老古董车子,这类汽车不依靠计算机芯片来运行,并且速度也足够快。

S先生喜欢书,他每周要去图书馆两次,以便在公用计算机上检查他的电子邮件,并交换他已经阅读过的书籍选择新的书。

图书馆的停车场在建筑物的屋顶上装有闭路电视(CCTV)摄像头,可以捕捉包括S先生在内的所有进出的车辆,但由于S先生的车子很脏、车牌上沾满了泥土,所以无法很好地读取车牌。

不过要知道,在某些国家,车牌不干净是非法的。所以,避免车牌阅读器监视的方法应该不是遮盖,而是欺骗。比如这样:

不止车子,摄像头还捕获了S先生走进图书馆正门的情景 —— 他的脸,但由于S先生戴着红色球帽、帽沿上带有微型的LED灯,并用白色字母和墨镜模糊了他的脸部轮廓,可以欺骗面部识别算法。

还有很多有效的做法,具体见下面:

S先生是活动家,他是抵抗地方和中央政府权力超限的社会运动的一部分。他珍视自己的隐私,并且不喜欢被政府收集有关他生活习惯的任何信息,例如他从图书馆借出的书。

除球帽外,S先生的衣服没有任何特征,以致于不会以任何方式脱颖而出。

这很重要。而且不止衣服,请注意下面这些提示:

S先生将他的书放在车上,走过去坐在一台提供免费互联网访问的公用计算机前。

这是他经常访问的几个图书馆之一,S先生已经确定了所有闭路电视监视器的位置,并选择了一台其显示屏不在监视器视野范围内的可用计算机。

请注意这是一整套技巧,您首先需要知道的是您在监视者眼里是什么样:

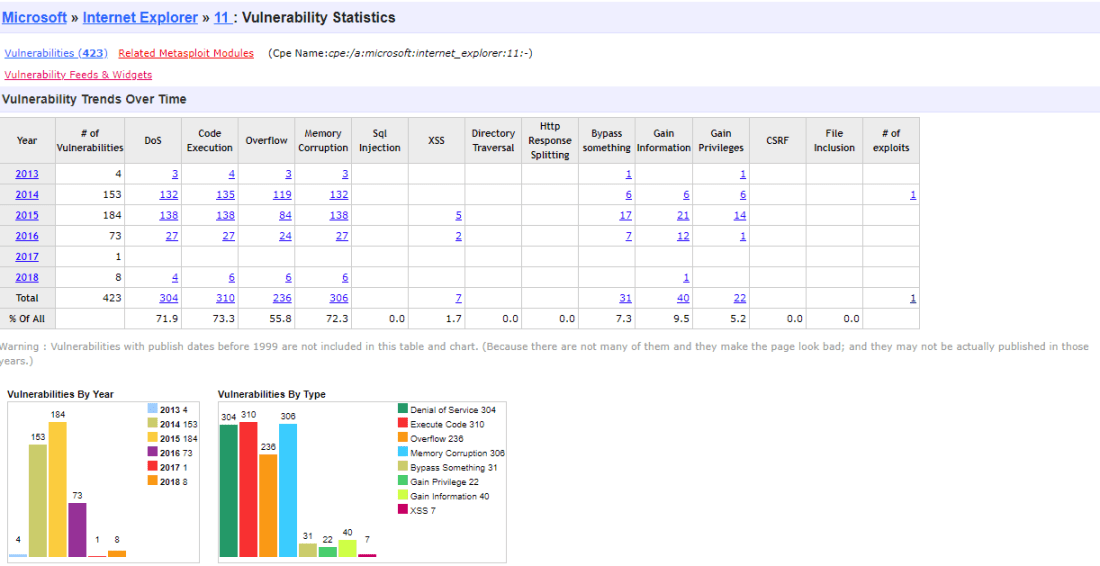

S先生在图书馆计算机上打开了默认的浏览器,恰好是 Internet Explorer 版本11(即 11.285.17134.0),因为该计算机仍在运行 Windows 7。在公共场合这是非常普遍的现象。

这个图书馆几年来一直没有获得必要的资金来升级其15台公共计算机。

IE版本11就像Web浏览器的老旧汽车。它存在漏洞,容易受到多种未修补漏洞的攻击,并且由于自2016年1月12日起不再受到 Microsoft 的支持而完全无奈。

如果管理员尚未禁用此功能,S先生的第一步就是清除浏览器历史记录、缓存和cookie。

通常,公共图书馆的计算机都处于锁定状态,因此它们受到严格限制,以防止人们不当地使用它们。

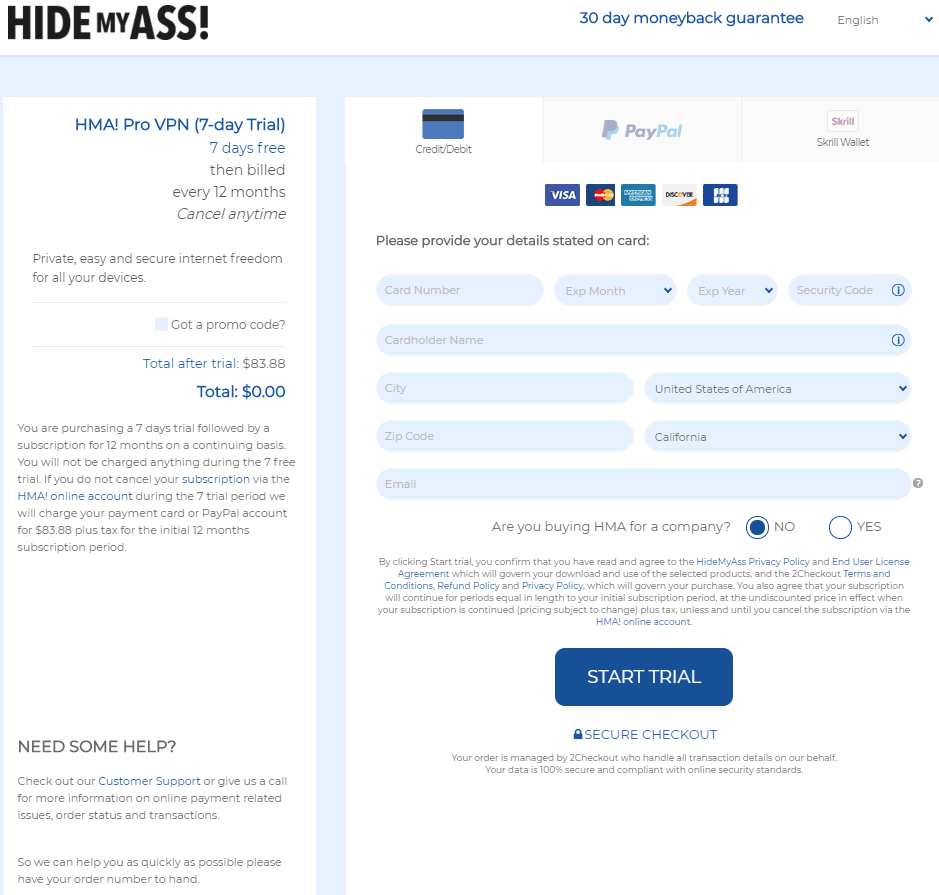

接下来,S先生导航到 Gmail,并创建了一个一次性电子邮件帐户([email protected]),专门用于注册 “Hide My Ass” 虚拟专用网络(VPN)的7天免费试用。

私人电子邮件可能很危险,您可以通过下面的内容了解大概:

关于如此使用安全的一次性电子邮件账户:

不要直接使用公共计算机登陆您的私人电子邮件,也不要直接录入任何真实的私人信息;但必须知道,容易隐藏身份的最佳选择恰恰是公用计算机 —— 如果您已经被瞄准了并正在计划撤退路线,它就是个好选项。前提是您能做到S先生这样。还记得我们的 “完美隐身” 系列吗?这里有7篇文章的完整列表。

一旦建立了可随时丢弃的电子邮件帐户,S先生就将假信息输入 HideMyAss VPN 7天试用网页注册中,以包括他较早前用现金购买的预付礼品卡中的付款信息。

如果您不方便用现金买礼品卡怎么办呢?别忘了以下小技巧:

由于这是一张礼品卡,S先生将伪造的地址以及他新建立的一次性电子邮件地址输入到地址字段中。

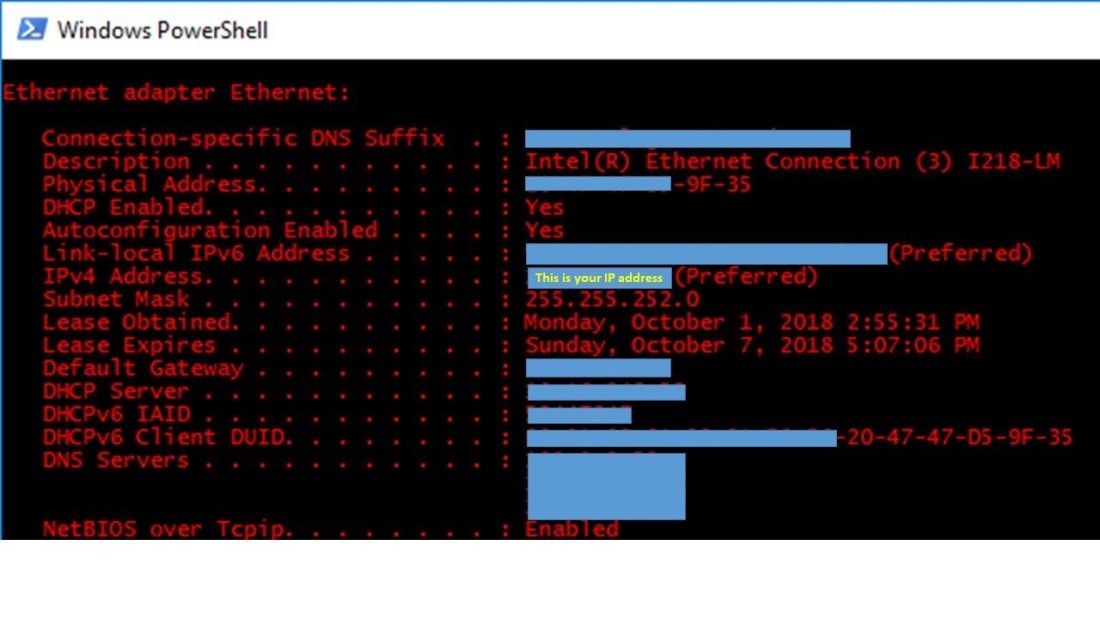

他尝试打开命令提示符,发现他没有打开命令提示符应用的权限。S先生熟悉Windows操作系统,于是搜索 PowerShell 以获得完全访问。

S先生键入“ ipconfig / all”,并记下了他正在使用的图书馆计算机当前未受保护的以太网适配器IPv4地址。然后使PowerShell窗口保持打开状态。

同时,信用卡注册成功完成,S先生可以选择将VPN软件下载到计算机。他尝试这样做,并且能够将程序文件下载到桌面,但是很快发现,他被阻止启动程序可执行文件(.exe)。

S先生收到一条错误消息,指出此操作需要提升的权限。

S先生决定尝试猜测管理员凭据,然后右键单击可执行程序文件,选择“以管理员身份运行”选项。

S先生仅几次尝试便成功猜出了密码。原来是 P@ssW0rd123……看起来管理员是个很懒的家伙。

然后,他继续安装自己下载到计算机桌面上的 HideMyAss VPN 程序。

这花费了大约5分钟的时间,现在S先生可以从公共图书馆的计算机上匿名上网了。

一旦VPN运行正常,S先生通过cmd打开命令行窗口输入 ipconfig /all 验证了新IP地址,然后重新启动 Internet Explorer 11并继续打开其实际的电子邮件,ProtonMail 帐户(ProtonMail提供自己的VPN服务,但需付费,出于本示例的目的,选择突出显示 HideMyAss)。

ProtonMail 帐户为“ [email protected]” —— 请注意,他的真实身份从来都不是其电子邮件地址的一部分。

现在,他还知道管理员密码,这将使他在用完后更容易擦除踪迹。

S先生检查了他的电子邮件和个人银行业务站点、以及其他一些站点。如果他未能公共图书馆计算机上使用VPN,浏览这些敏感网站是很危险的。

当然,更好的方法是Tails,装在USB里挂在钥匙上。

- 更多《安全手册》

在网上冲浪大约20分钟后,S先生关闭了网络浏览器。但是在关闭之前,S先生仔细清除了浏览器的搜索历史记录、清除cookie和缓存。

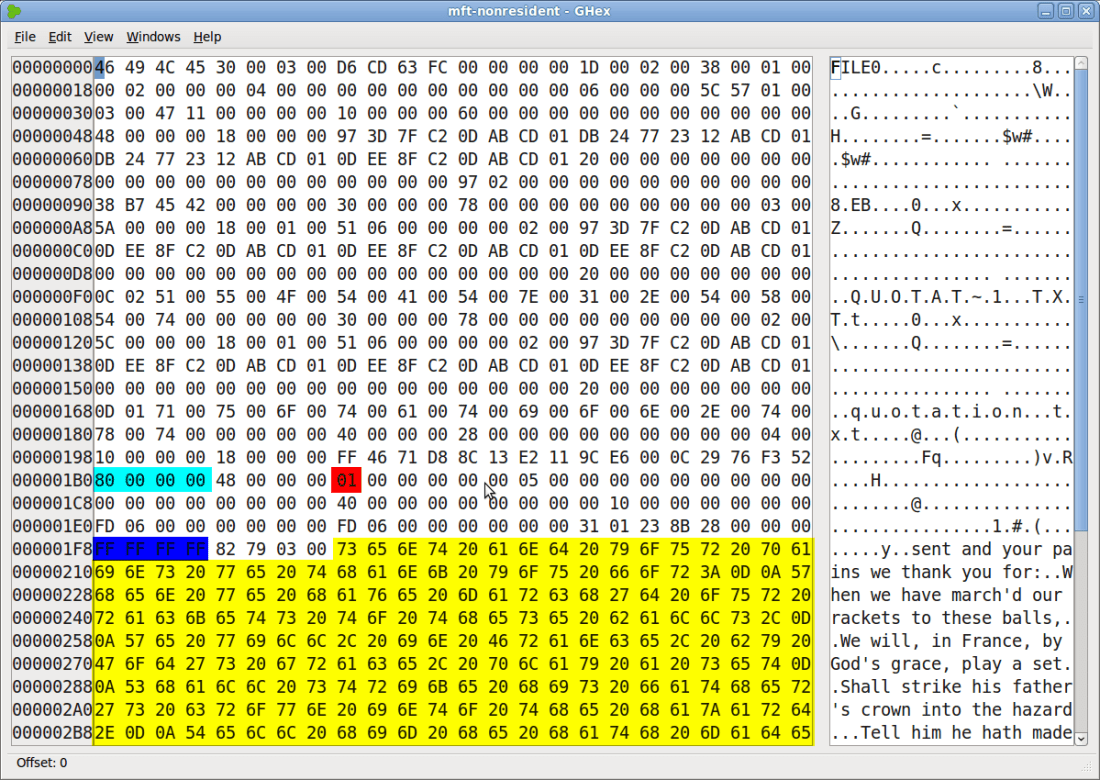

他还删除了 Pagefile.sys、swap 和 thumb 文件的内容,因此,如果没有高级IT取证软件工具和技术,否则无法轻松恢复其浏览历史记录。

S先生随后终止了VPN连接并卸载了 HideMyAss VPN 软件。

他从 C:\ProgramFiles 目录中删除程序文件,然后在 Windows 搜索栏中键入“ regedit”,然后选择“以管理员身份运行”。

他输入适当的管理员帐户登录凭据,该凭据之前已被他成功地猜中,并且 “注册表编辑器”模块打开。

接下来,S先生导航到 “Computer\HKEY_LOCAL_MACHINE\SOFTWARE” 他找到并删除了 “HideMyAssVPN” 软件注册表项。以下是微软介绍的步骤:

“You can omit registering an application by removing the RegisterProduct Action, RegisterUser Action, PublishProduct Action, and PublishFeatures Action from the InstallExecuteSequence Table and AdvtExecuteSequence Table. All of these actions must be removed, or some trace of the application may remain in the registry. Removing all of these actions prevents the application from being listed in the Add or Remove Programs feature in Control Panel, and prevents the advertisement of the application. Removing all of these actions also prevents the application from being registered with the Windows Installer configuration data. This means that you cannot remove, repair, or reinstall the application by using the Windows Installer Command-Line Options, or the Windows Installer application programming interface (API).” ~Microsoft Docs

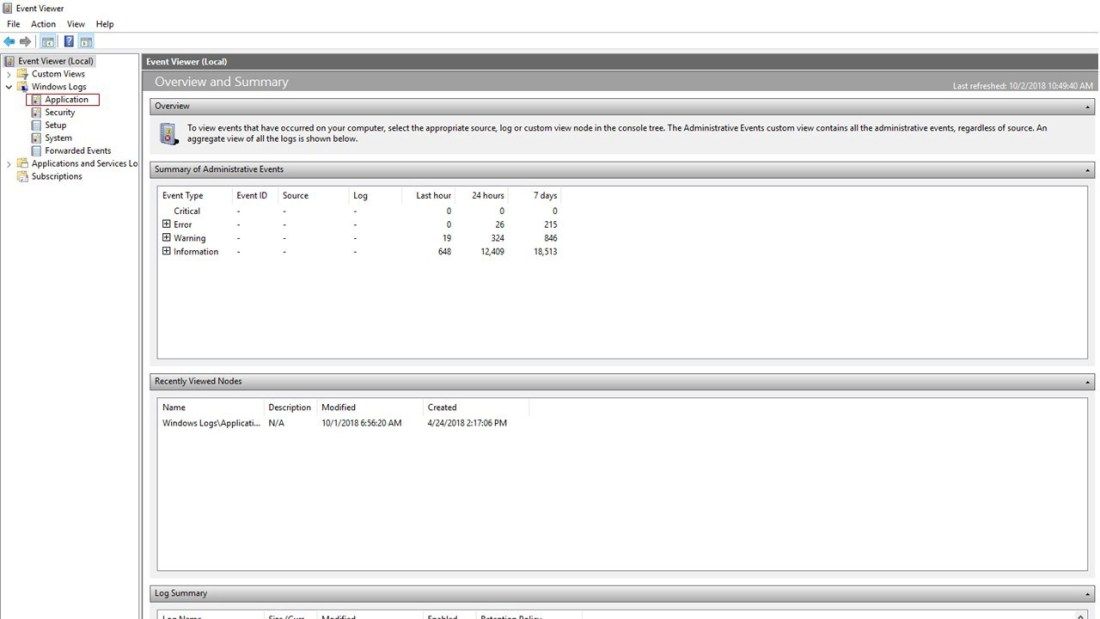

S先生然后通过在Windows搜索栏中键入“事件查看器”并右键单击该应用并选择 “以管理员身份运行” 来打开Windows事件查看器。

他再次输入管理员帐户登录凭据,然后选择 “Windows日志”、“应用程序” 选项。然后,他向下滚动以查找由安装 HideMyAssVPN 应用程序和卸载程序所生成的 events。

接下来,由于S先生使用管理员帐户完成了这些操作,因此他将打开安全日志,并 *仅* 删除与其操作相关的事件。千万不要删除整个日志哦,那样就是此地无银了。

毋庸置疑,以上是假想事件,尽管所有这些操作都可以执行,但普通用户不一定就能如此成功猜测管理员帐户密码并能够擦除其记录。

如果您感觉此示例过于繁琐、过于详尽、或过于技术性而难以执行,也并不需要灰心丧气,但这确实表明您可能尚未完全意识到 **要变得几乎无法被追踪** 所需要实际努力。

⚠️要变得几乎无法追踪并不容易,而且您必须熟悉技术,才能在一定程度上了解计算机系统和网络的运行方式。

您能够在 Mac 或 Linux 操作系统上执行相同的操作吗?您是否知道在哪里可以找到文件甚至文件的名称是什么?而且您还应该注意到,VPN本身有可能存在不安全因素。

数字取证

我们介绍过数字取证,包括它目前的使用有多扯蛋,以及上传了两本书和一个手册,见《数字取证正在泛滥:政府可以从你的手机中提取哪些数据?》。

尽管有关数字取证的内容的完整介绍不在本系列的讨论范围之内,但也许依旧有必要简单说说,有些方法和工具可用于恢复已删除的文件并从计算机系统和硬件中提取关键信息。

如果调查人员能够确定S先生已下载并安装了 HideMyAss VPN,那么他们还可以获得令该VPN服务提供其日志副本的授权书,作为数字取证调查的一部分,以对他提起诉讼。

即使您认为自己在网上完全无法被追踪,依旧会有很多坑可能你尚未想到,不论是本地计算机、网络上那堆寡头公司、还是ISP,都可能出卖你。

因此,⚠️一个人永远不可能变得完全无法追踪 —— 但是,你能做到尽可能地难以被追踪。这样就足够甩掉大部分监视者。还是我们在 “完美隐身” 中强调的思路:玩死对手,耗尽他们的财力和精力,你就赢了。

数字法证学调查的主要目标是犯罪嫌疑人,而起诉方必须能够证明数字证据来自据称被犯罪嫌疑人使用的计算机,并且数据是精确的比特流副本。

再一次,请阅读我们在 telegram 频道中上传的三份资料,熟悉这些知识,一旦您遭遇冤狱,您和您的律师应该知道该怎么辩护:

- 您的手机和电脑如何作为呈堂证供:https://t.me/iyouport/6313;

- 另一本书:https://t.me/iyouport/6315;

- 一本手册:https://t.me/iyouport/6419

这些资料讲述的是专业的数字取证技术,通过它们,💡您将能知道数字取证都考虑哪些方面、如何串联信息、如何形成证据以协助法庭定罪。于是您能知道该避免什么、如何避免。

反取证技术与对策

想要做到难以被追踪,就要首先认识到。⚠️那些知识丰富和经验丰富的IT专业人员 —— 尤其是执法数字取证调查员和情报机构网络分析师 —— 他们拥有各种方法、技术和工具,可以恢复删除的文件,可以跟踪您的在线活动,并帮助发现您的真实身份。

易于追踪监视就是这个集中化互联网的本性。不止是专业技术人士,就连普通人也可以做到在一定程度上追踪监视某些目标,熟悉 “开源情报” 调查的任何人都不会怀疑这点。

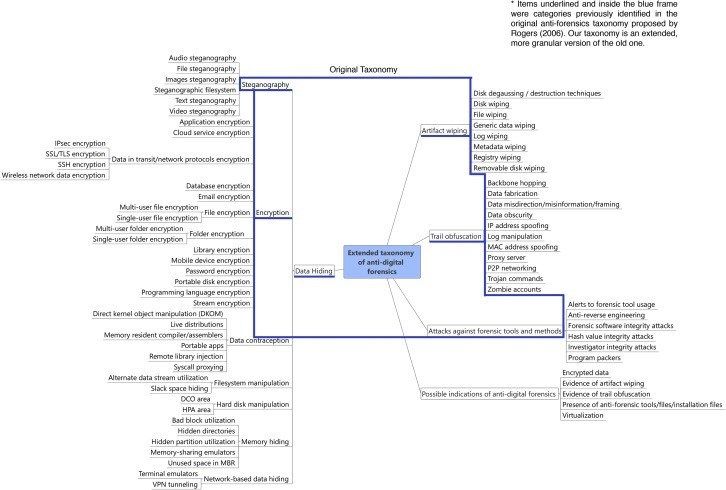

您需要保持对这一事实的认识,并据此进行操作 —— 这一领域有多致力于取证工具的设计,就有多致力于反取证工具的设计,后者这些工具专门用来打败取证工具。

接下来看一下有哪些可用于帮助实现在线不可追溯性的技术和工具。

1、数据隐藏

数字隐写术先前已经多次讨论过,可以通过将机密数据嵌入和加密在其他载体文件中(例如图像、文本、视频和音频文件)来隐藏数据。您可以在下面回顾:

只要找到支持它的隐写术应用程序,几乎任何类型的文件都可以用于隐藏数据 —— 并且有1100多种,找到它并不难。

密码术是隐藏数据的另一种方法,以前也多次介绍过。当然,总是会建议您在硬盘和电话上使用全盘加密(FDE)(包括SD卡)。但是真的有许多隐藏数据的方法。

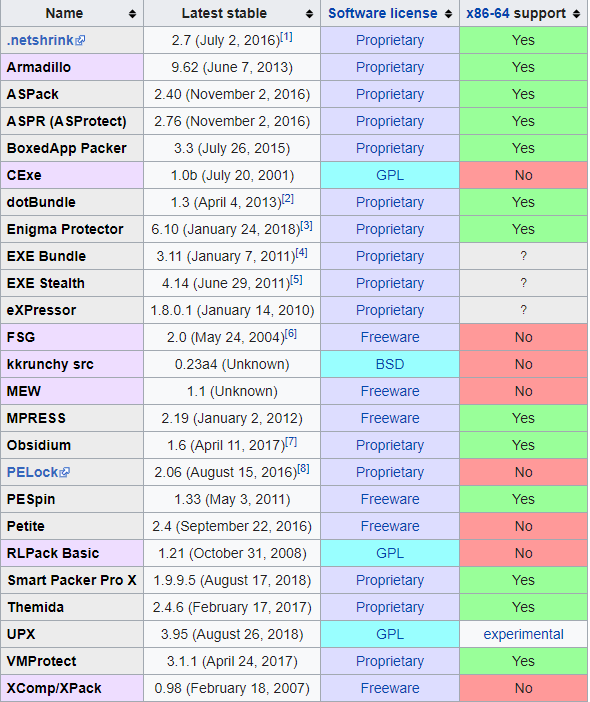

如下表所示的打包程序和捆绑程序将可执行文件压缩为其他类型的文件,并将它们绑定在一起,这也使得可执行文件更难被进行反向工程。

Rootkit 就是通过这种方式形成的。 Rootkit 基本上是一种恶意软件,它由 “一组程序和代码组成,它们允许在计算机上进行永久或一致的不可检测的[root级访问](Donzal,2005年)。”

Rootkit 有时也被执法部门甚至公司IT部门用于远程访问/监视目的。

由于它们被隐藏并深埋在防病毒软件可能无法扫描的计算机操作系统文件中,并且具有多态性,因此检测非常困难。

通常,rootkit不会像蠕虫一样自我传播。可以通过单击电子邮件或网站上的恶意链接,将Rootkit下载到目标的计算机上,该恶意链接在打开您想查看的链接的同时,也开始悄悄地下载所谓的 “dropper” 文件。

此外您可以在这里下载一本书《恶意软件、Rootkit 和僵尸网络:初学者指南》:https://t.me/iyouport/6504

2、反取证擦除

如果计算机上有您无法找到的敏感信息,可以对计算机进行编程以自动擦除整个操作系统。执行后它将自动开始删除文件,从而使取证调查员的工作更加困难(如果不是不可能的话)。

不过如果您忘记了正确的启动顺序,这也会给您带来麻烦。最好有备份!

如果调查人员注意到了正在发生的事,那么他们也许可以迅速关闭系统,但是至多,他们只能得到部分数据。

反取证擦除工具,例如在 Kali 或 Black Arch Linux OS 发行版中发现的一些工具,SRM、Wipe、Overwrite、DBAN、BCWipe、Eraser,R-Wipe、DiskZapper、Cryptomite 或 Evidence Eliminator,都将能有效删除并覆盖内存使其无法恢复。

更多详见:

3、足迹混淆

想象一条狗正在追踪你。它们熟悉你的气味。你用香水、臭鸡蛋、薄荷叶……糊了一身,狗就找不到你了。

混淆就是这样的逻辑,在网络上植入关于您自己的虚假信息,以使您摆脱追踪者的嗅觉。

从这个意义上讲,它涉及使用复杂的工具来修改有关您的活动的数据。

例如,删除日志、在访问系统或网站时使用袜子木偶身份、故意提供错误信息、使用分身帐户、提供IP地址跳跃(Tor,I2P,FreeNet),使用Timestomp 或 Transmogrify 等工具修改时间戳及元数据和文件头信息。

- 关于袜子木偶的做法《如何快速创建一个假人?》

- 关于不同身份《角色扮演》

- 关于分身术《分身术完整指南:妥善管理您的在线身份并获得安全的方法》

- 关于Tor《使用 Tor 保护自己时千万不要做这九件事!》

- 关于元数据擦除《都是工具,从自我保护到有效利用 — — 亦正亦邪元数据 (下篇) 熟练使用它们是数字公民的基本功》

从所有这些取证/反取证思考中要记住的一点是,变得难以被追踪比您最初所认为的要困难得多。在此,技术经常不站在你一边。

并不是说技术很糟糕,但是,大多数技术的安全性方面还很不完美,而且我们还没有弄清楚如何把漏洞补上。

⚠️必须强调的是,要变得难以被追踪,首要条件是人们如何思考和看待世界的精神成分 —— 你需要知道追踪者的思考方式,然后才是虚拟或网络空间的技术成分。如果您知道如何做的话,就会发现不难做到。

当你熟练于此的时候就会有更多的信心。信心会给你勇气和力量。保持低调,继续让自己成为堡垒的主人。⚪️

—— 未完待续 ——

喜欢我的作品吗?别忘了给予支持与赞赏,让我知道在创作的路上有你陪伴,一起延续这份热忱!

- 来自作者

- 相关推荐